3.1 客户端连接失败

3.1.1 未开启SPA,提示"连接失败"

问题现象

问题确认方式:

- 确认当前sdpc设备是否开启了SPA,但是未输入SPA码

- 使用诊断修复工具对当前网络进行诊断

- 在浏览器上输入sdpc地址进行访问

- 使用WireShark抓包

问题可能原因一:浏览器上能够正常访问,工作台连接失败,aTrustTray.exe进程被第三方程序拦截

使用工作台无法正常连接,使用浏览器能够正常访问

进入aTrust安装目录将aTrustTray.exe重命名成Chrome.exe,先退出原有工作台,重新打开之后测试是否能够正常访问。 64位操作系统:

C:\Program Files (x86)\Sangfor\aTrust\aTrustTray\aTrustTray.exe32位操作系统

C:\Program Files\Sangfor\aTrust\aTrustTray\aTrsutTray.exe问题解决方案:

- 将aTrustTray.exe重命名为Chrome.exe之后能够正常访问说明本地存在软件特意拦截了aTrustTray.exe的网络访问。需要针对aTrustTray.exe进行加白处理

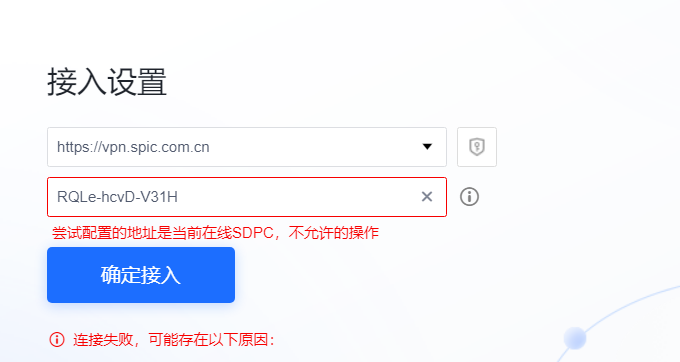

3.1.2 SPA码配置错误,提示“尝试配置的地址是当前在线SDPC,不允许操作”

问题现象

- 管理员开始未开启SPA防护策略,用户通过正常的方式登录上线。后续管理员在设备上开启了SPA防护策略。部分已经在线的用户可能会出现工作台进入到接入设置页面,此时配置SPA码提示:

问题确认方式:

- 确认当前客户端版本是否小于2310版本

问题可能原因:

- 用户使用普通方式接入之后已经进入到登录状态,后续管理员开启SPA,但是用户未下线的情况下。工作台

进入到接入设置页面设置SPA码,被客户端内部进行了限制。

问题解决方案:

- 不允许修改当前已登录SDPC的spa码问题,已经在高版本优化,可以升级至2410版本客户端

3.1.3 开启SPA,连接失败,网络诊断提示:TCP链接无法建立,接入控制中心失败

问题现象

接入设置页面输入SPA码之后接入失败

使用网络诊断提示:TCP链接无法建立,接入控制中心失败

问题确认方式:

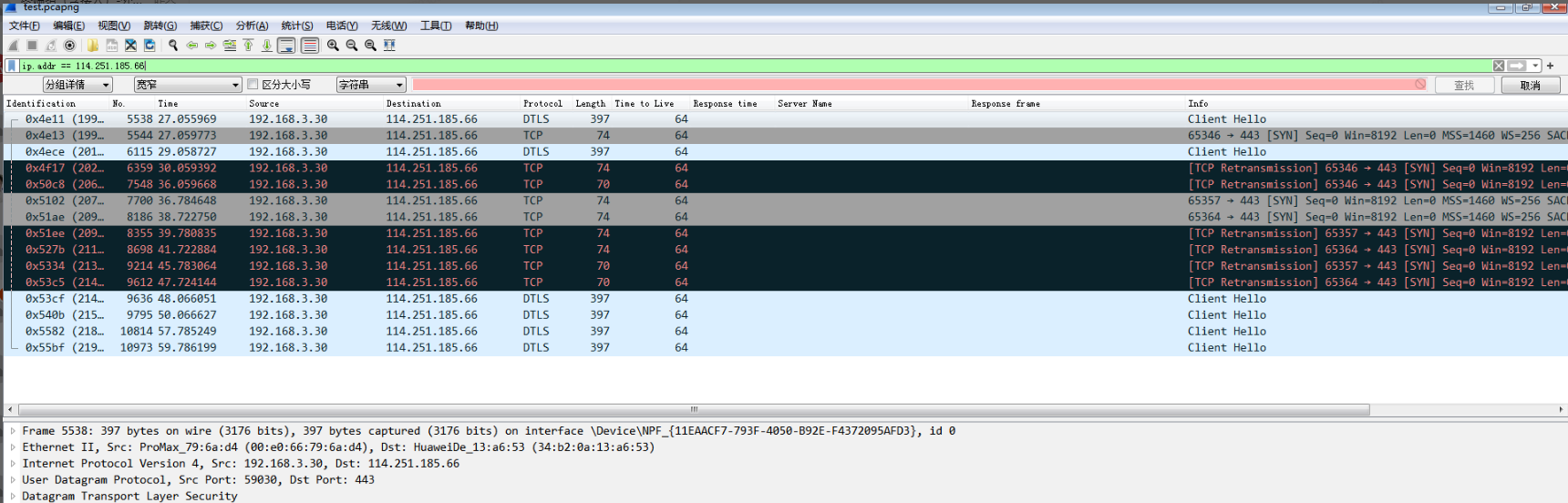

- 根据网络诊断提示在SDPC控制台上检测是否收到UDP敲门探测包

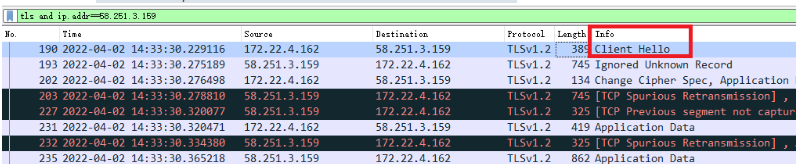

- 使用WireShark在本地抓物理网卡上SDPC地址访问的DTLS请求包。发现TCP都连不上,有DTLS(wireshark版本不同可能显示为SSL)的CLient Hello数据包

查看DTLS的数据包,发现extension里面有12345678开头的数据就是带了种子的

查看DTLS的数据包,发现extension里面有12345678开头的数据就是带了种子的

问题可能原因:

- 客户端中间设备拦截导致UDP敲门包未到达SDPC设备

问题解决方案:

中间网络设备拦截了UDP敲门包数据包,需要进一步抓包分析PC到SDPC的网络。

可以尝试切换网络进行重试。如果切换网络之后正常更能佐证是网络环境影响。

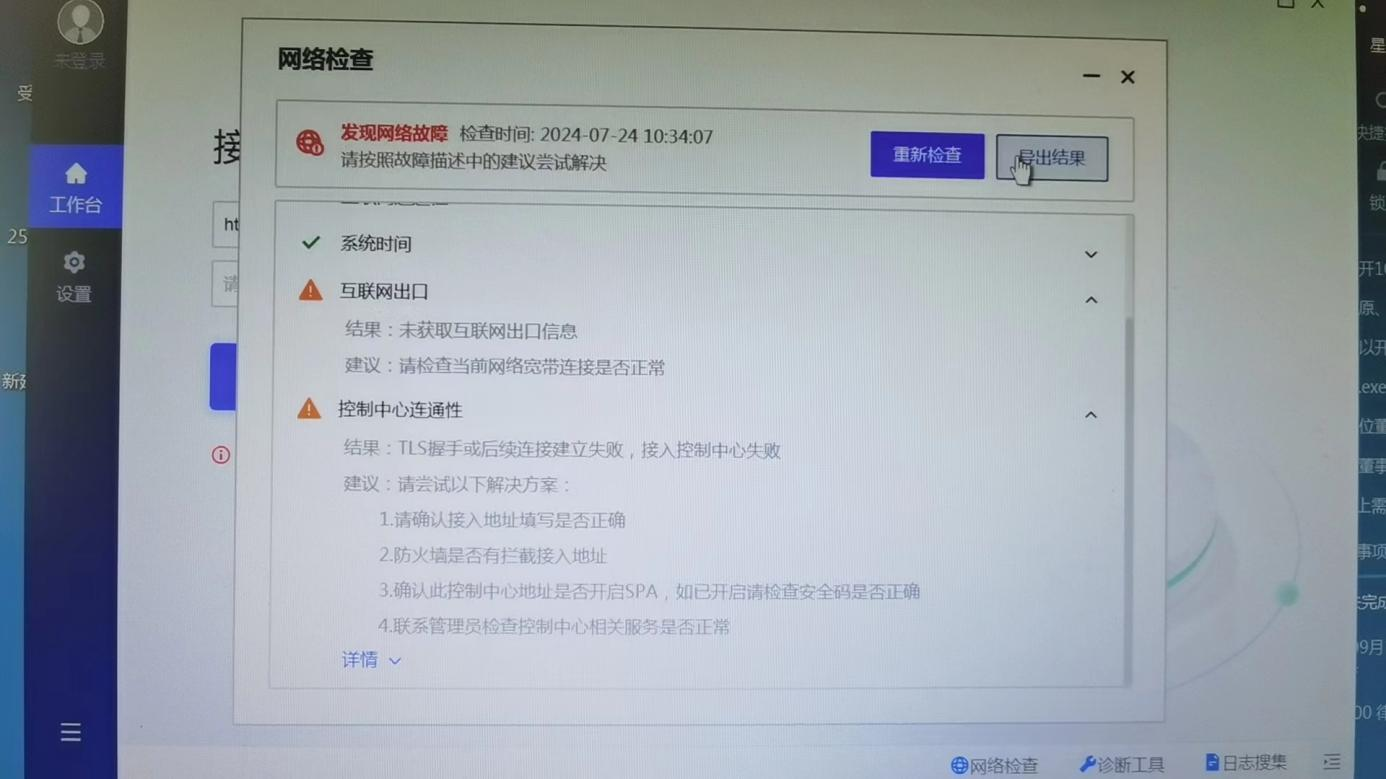

3.1.4 开启SPA,连接失败,网络诊断提示:显示TLS握手或后续连接失败

问题现象

接入设置页面输入SPA码之后接入失败

使用网络诊断提示:TLS握手或后续链接建立失败,接入控制中心失败

出现这个错误说明UDP SPA敲门是成功的,失败在TCP SPA。

出现这个错误说明UDP SPA敲门是成功的,失败在TCP SPA。

问题确认方式:

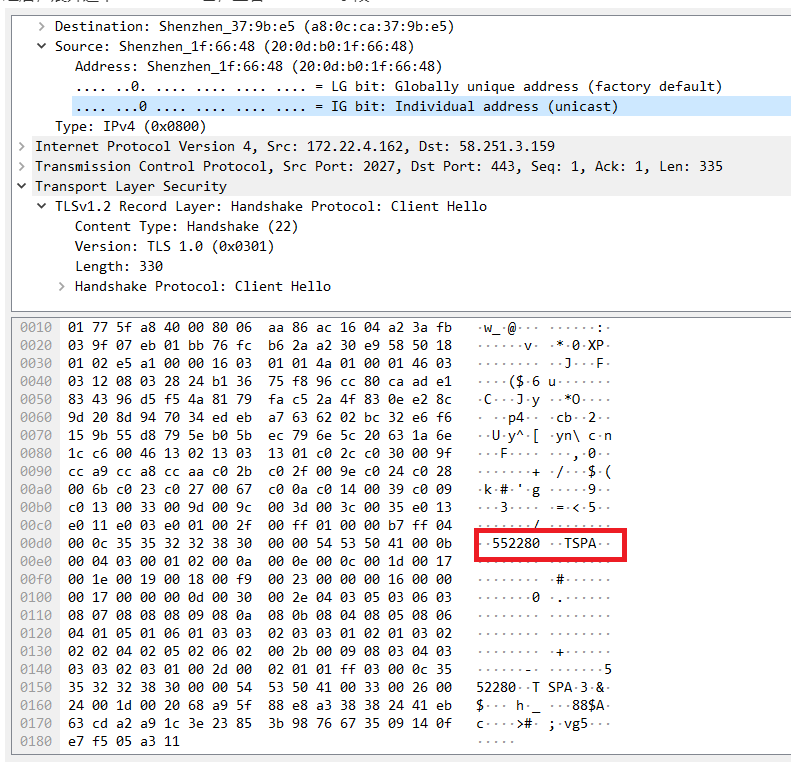

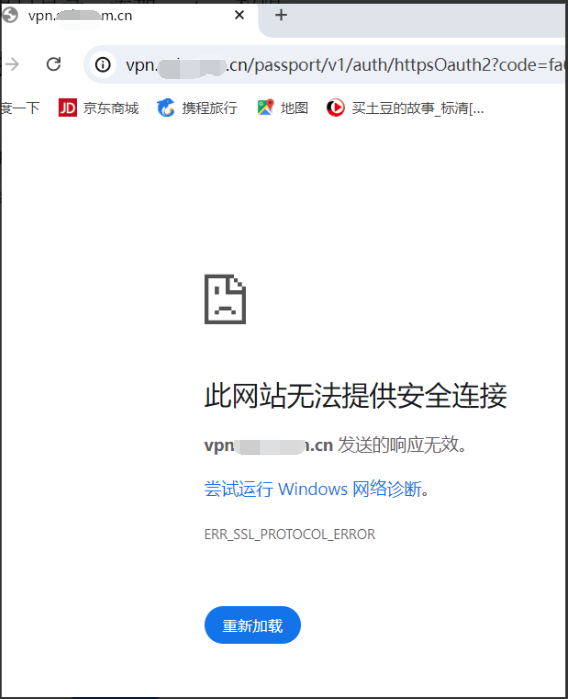

- 使用浏览器访问SDPC接入地址,确认访问报错是否是无法提供安全链接

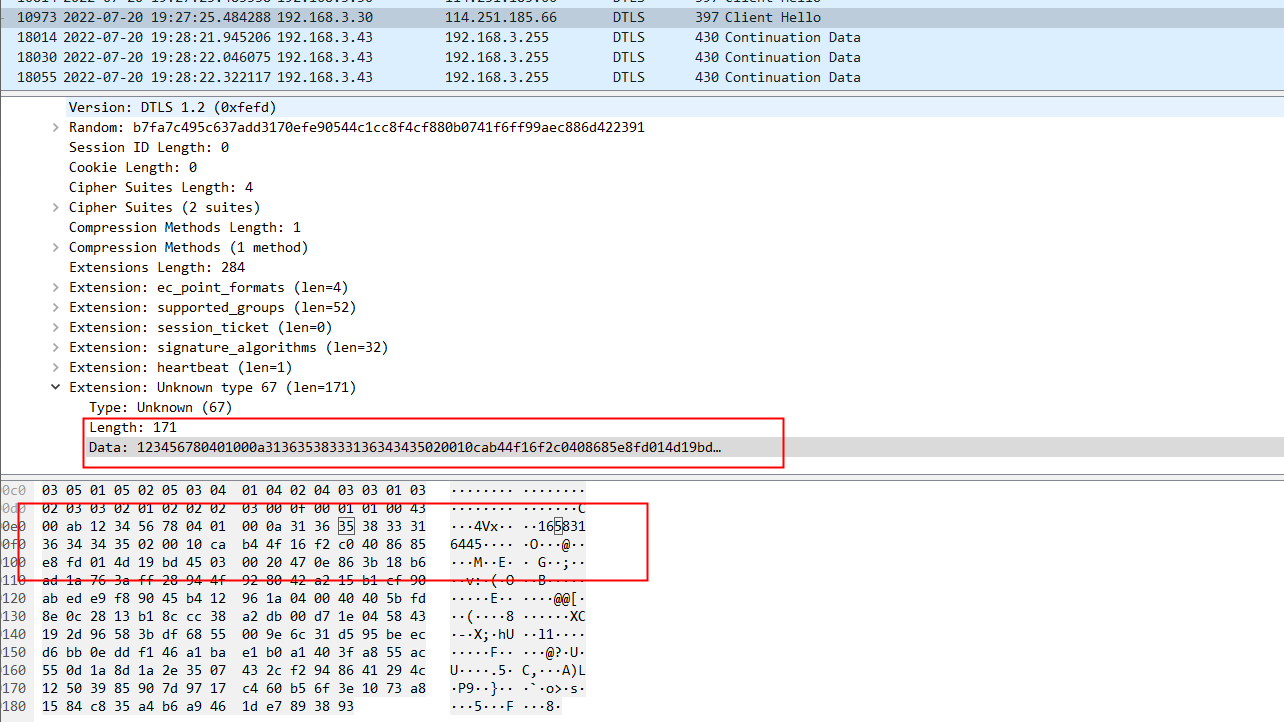

- 使用WireShark在本地抓物理网卡上SDPC地址访问请求包。过滤TLS以及目标IP,分析Client Hello类型数据包

展开这个Client Hello包,查看Extension字段

展开这个Client Hello包,查看Extension字段

Extension字段中添加TCP SPA包(红色框部分)时,加入了TSPA魔字符串。因此如果发现了这个魔字符串,基本可以判断TCP SPA功能是生效的。

Extension字段中添加TCP SPA包(红色框部分)时,加入了TSPA魔字符串。因此如果发现了这个魔字符串,基本可以判断TCP SPA功能是生效的。

问题可能原因:

- 中间网络设备代理了SSL连接,导致TCP-SPA扩展被丢弃了

问题解决方案:

- 分析服务端审计日志,进一步排查是否是服务端和网络设备相关原因。

3.1.5 开启SPA,Chrome浏览器访问接入地址提示:无法提供安全链接

问题现象

- 工作台上正确配置了SPA码,使用工作台能够正常连接并进入到登录页面,但是使用Chrome浏览器无法正常打开登录页面,提示:该网页无法提供安全链接

问题确认方式:

- 确认当前使用的Chrome浏览器版本是否大于116, aTrust客户端是否小于2310版本

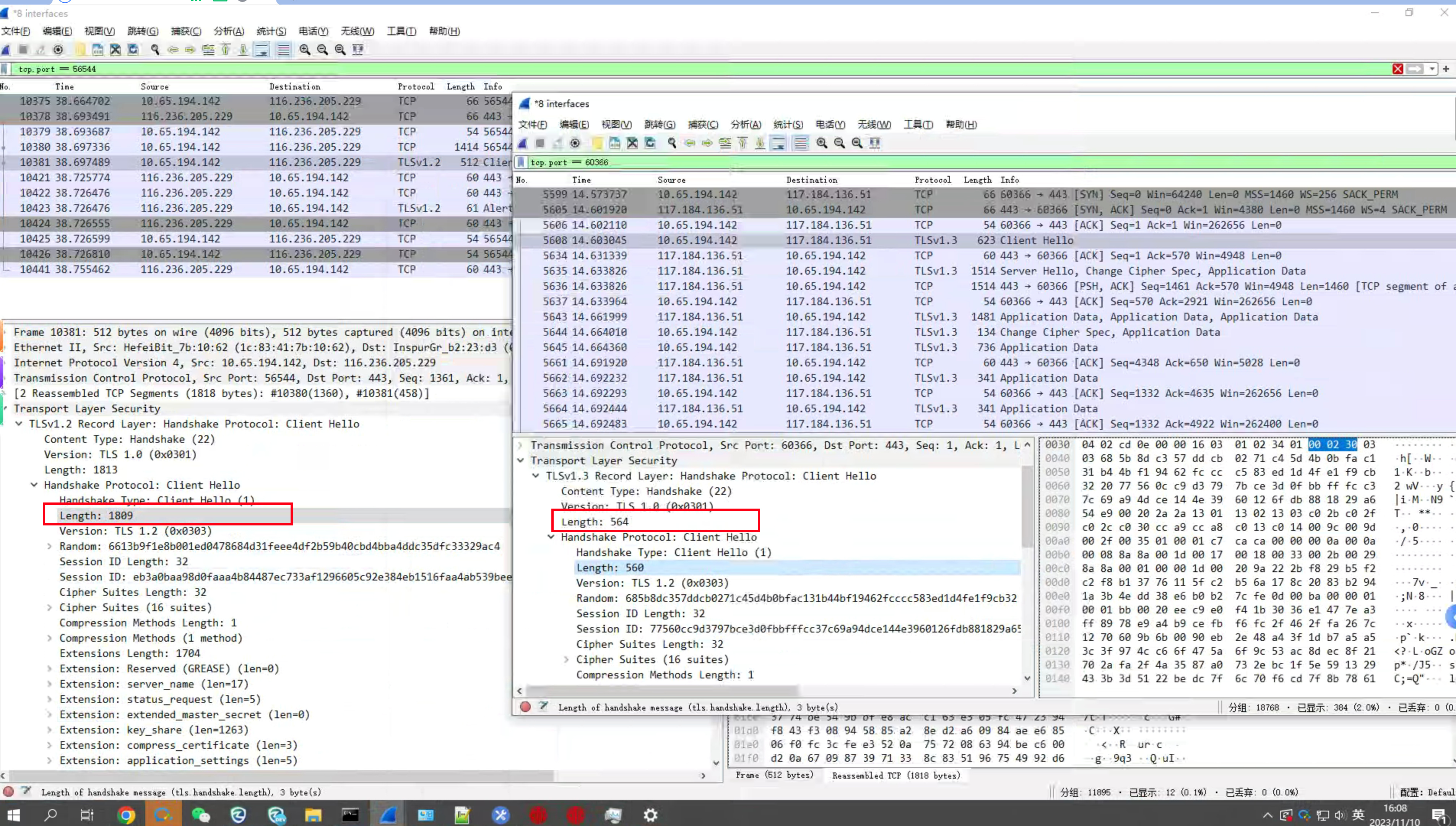

- 使用WireShark抓包,Chrome浏览器和SDPC的Client Hello包长度大于1500

问题可能原因:

- 2216客户端默认mtu值是1500, chrome浏览器发送的报文长度为1813,低版本未处理TCP数据包被截断场景,解析ssl会话包插入spa标识失败,最后导致spa敲门失败。

问题解决方案:

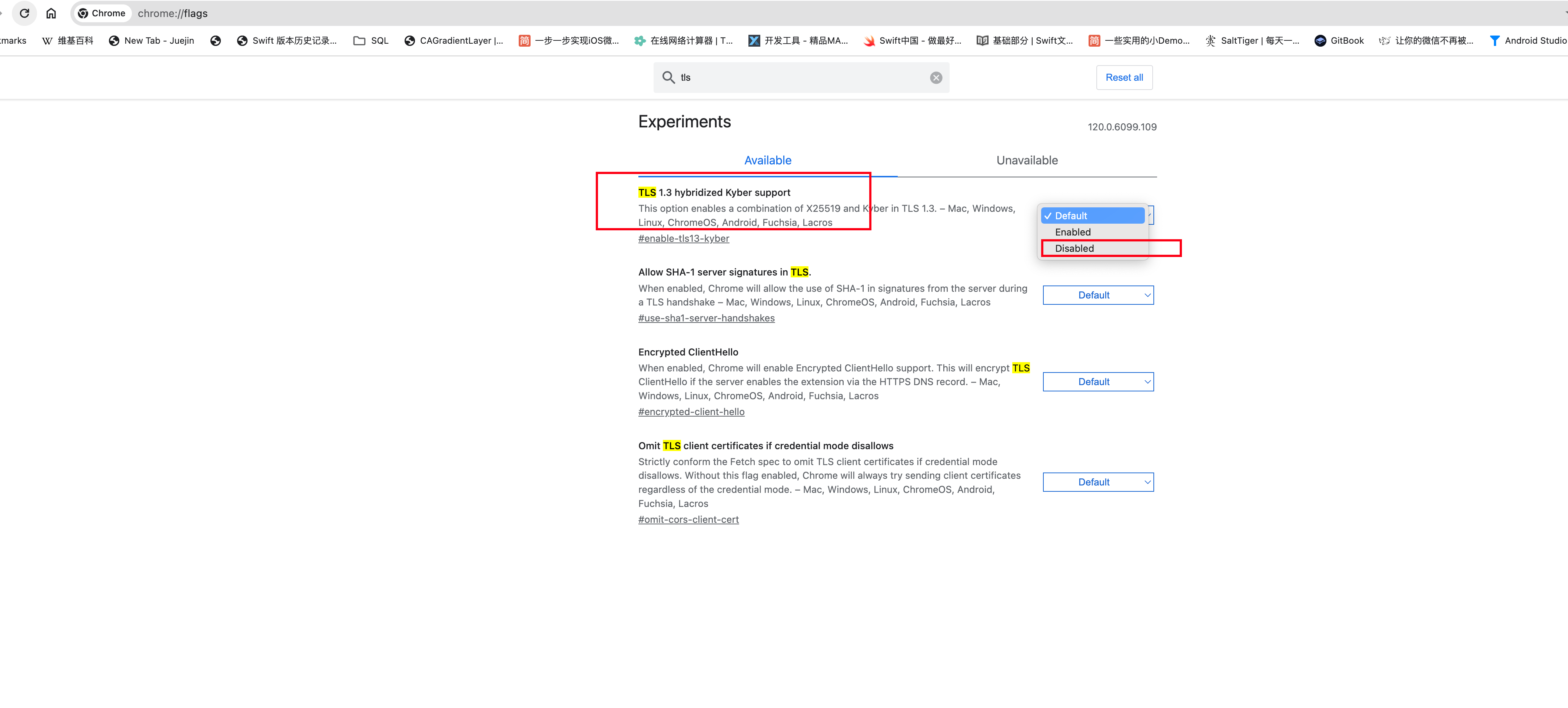

- 手动关闭Goole浏览器的TLS 1.3 hybridized Kyber support

- 该问题已经在2310及以上版本修复,建议安装最新版本客户端

3.1.6 更新设备国密证书后,浏览器上能够正常打开SDPC地址但是无法登录,客户端无法正常连接SDPC

问题现象

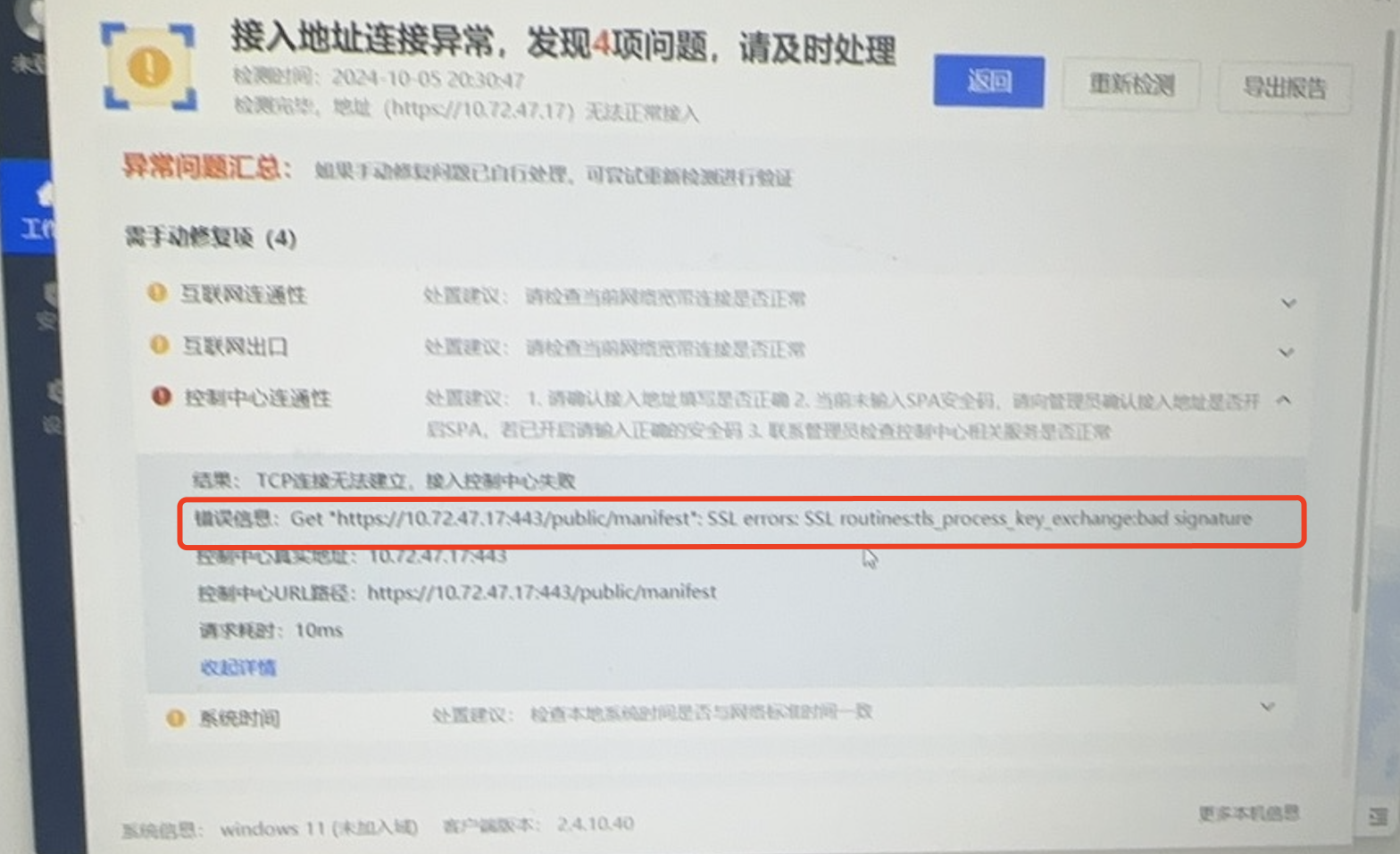

- 浏览器能够正常打开sdpc地址,在浏览器上输入账号密码点击登录一直卡在登录中,使用客户端无法连接sdpc地址,使用网络诊断提示错误:‘ ssl routines tls_process_key_exchange bad signature’

问题确认方式

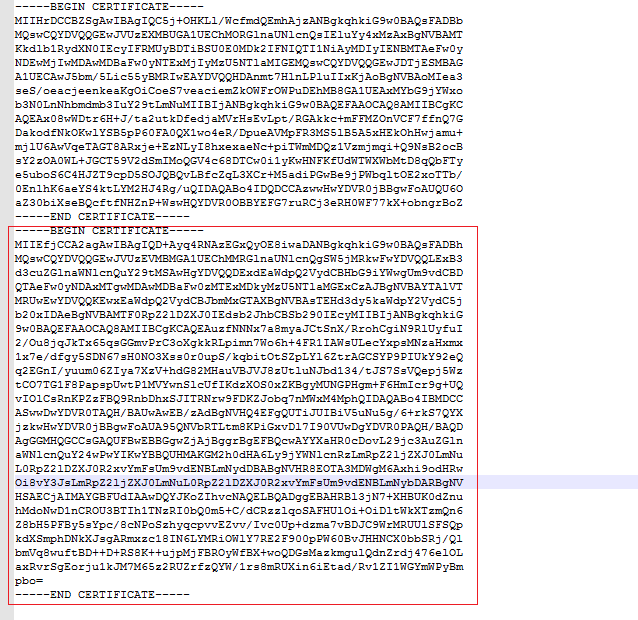

- 确认近期是否有更新设备上的国密证书,使用notepad++查看对应证书文件是否包含了证书链

问题可能原因

- 设备国密证书导入不支持证书链,导入的证书包含证书链之后,客户端无法使用国密算法协商,使用浏览器能够正常访问是因为浏览器没有协商使用国密

问题解决方案

手动编辑证书文件,将CA证书文件删除掉,只保留一个最后证书文件内容后,重新导入证书

2410版本服务端已经在导入证书的时候会自动将证书链中根CA删除掉,设备升级2410之后也可避免此问题

3.1.7 麒麟Kylin系统上,aTrust客户端被系统联网控制阻止访问网络导致无法正常连接

问题现象

- 麟Kylin系统上,工作台无法正常连接,使用网络诊断修复工具诊断提示:TCP连接无法建立,接入控制中心失败

- 可能弹出麒麟安全授权认证提示框,提示/usr/share/sangfor/aTrust/aTrust为未授权应用联网

问题确认方式:

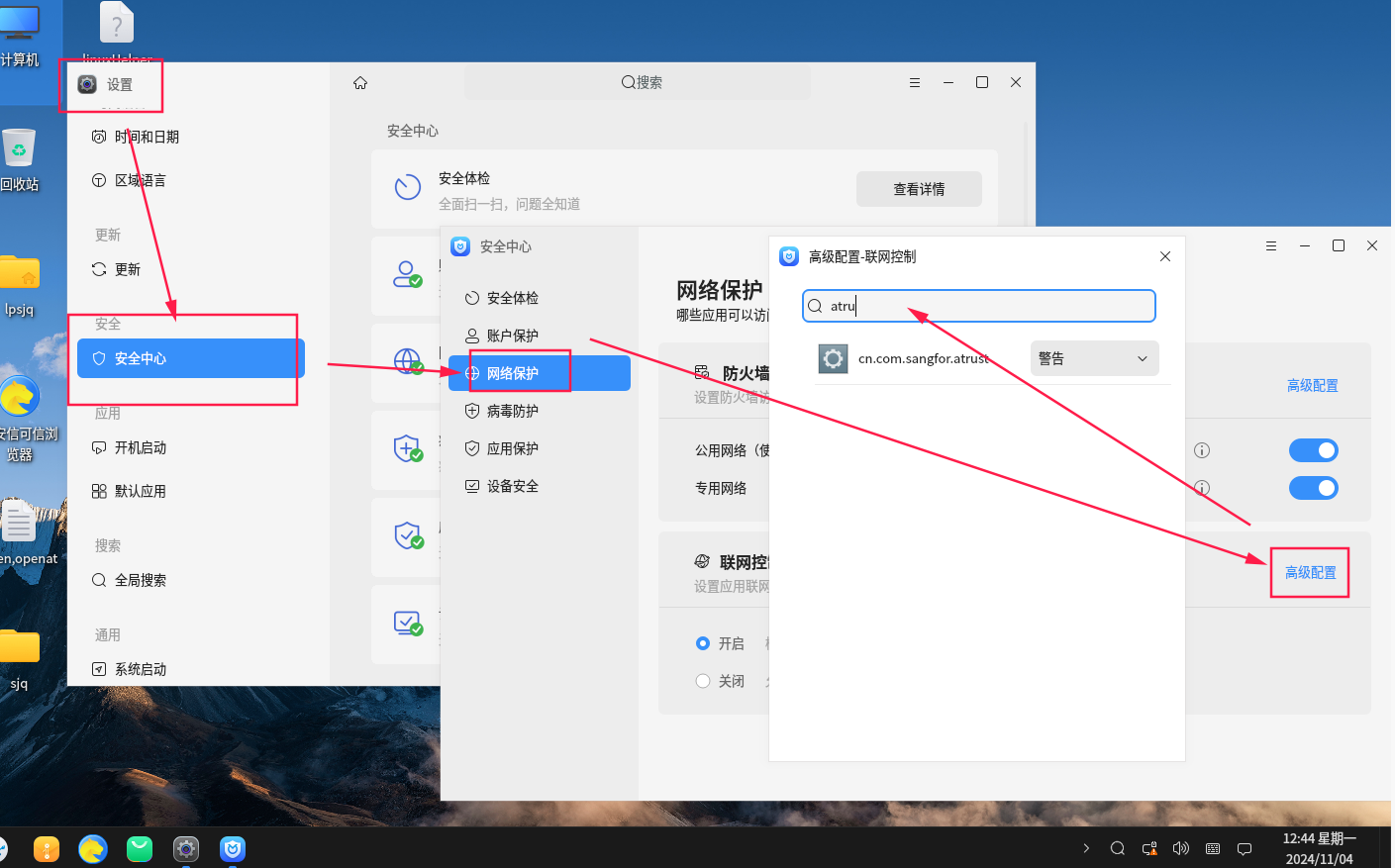

- 确认aTrust是否被Kylin系统联网控制阻止了访问网络,其中aTrust应用名为cn.com.sangfor.atrust

问题可能原因:

- 麒麟系统拦截了aTrust相关进程的网络请求,导致客户端无法正常连接sdpc

问题解决方案:

关闭系统(安全中心->网关保护->应用联网控制)功能

在系统(安全中心->网络保护->应用联网控制->高级设置)中,将aTrust应用加白,对应的应用名为cn.com.sangfor.atrust

SP_aTrust_2410CL_05补丁包已经优化此问题,安装客户端时默认会将aTrust进程添加到白名单中,可安装对应版本客户端解决

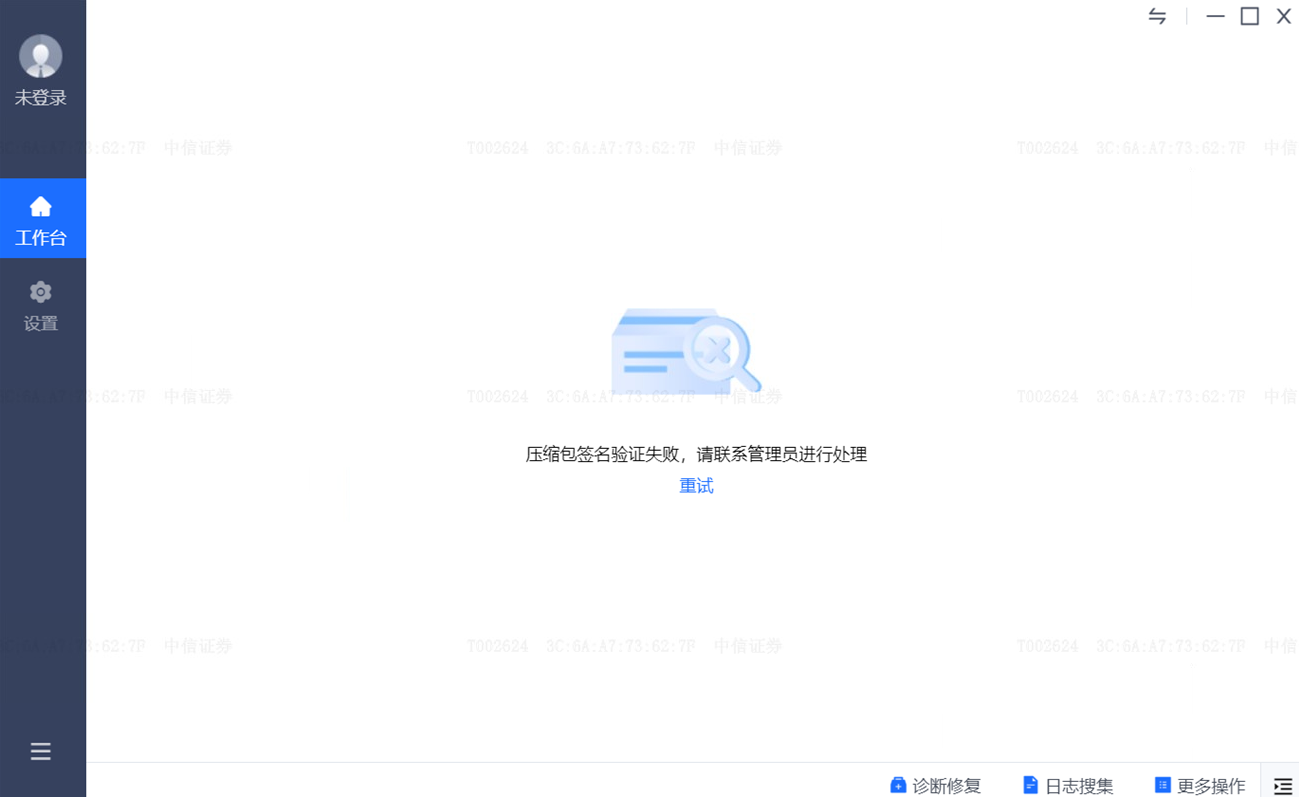

3.1.8 接入SDPC,提示"压缩包签名校验失败,请联系管理员进行处理"

问题现象

问题可能原因:

- 接入SDPC的网络中,部署了CDN,CDN上缓存的portal.zip还是历史版本,导致上述错误

- 别个终端环境问题,导致检验流程报错

问题解决方案:

- 联系管理员确认,接入SDPC的网络是否存在CDN,如果存在则需要清理CDN缓存

- 单个终端问题,则可以使用最新版本客户端解决此问题